2011-01 Archives

18-01-2011 23:43:45

[Secu] Infection via Google Image

La tendance actuelle est de contaminer le plus grand nombre de

machines possibles afin de créer des botnets puissants.

Pour cela l'objectif d'un pirate va etre de toucher rapidement beaucoup

de monde. C'est pour cela que l'on observe parfois l'ajout

de scripts malicieux par des pirates sur des gros sites officiels. Cela

nécessite cependant de pirater un serveur. Je vais vous

présenter

ici une méthode qui peut permettre de toucher un grand nombre de

machines assez rapidement et simplement. L'objectif est de montrer

qu'il est important de se méfier de TOUS les sites.

Tout d'abord réfléchissons à comment toucher beaucoup de monde.

Parmi les sites les plus fréquentés, je me suis penché sur Facebook et Twitter. Depuis ces sites il n'est pas possible d'insérer du code ou une page directement. Par ailleurs ils sont moyennement intéressants car les gens vont souvent voir les meme pages ou profils. Du coup la propagation serait faible.

Un autre site très fréquenté est tout simplement Google. Etre bien référencé sur le site est assez long et compliqué. Une partie du site est cependant plus simple d'accès : Google Image.

Ce qui est très intéressant avec Google Image, c'est que lorsque l'on clique sur une image, la page d'origine est insérée dans une Frame et tout code présent sur cette page non maitrisée par Google est exécuté (js, vbs, java).

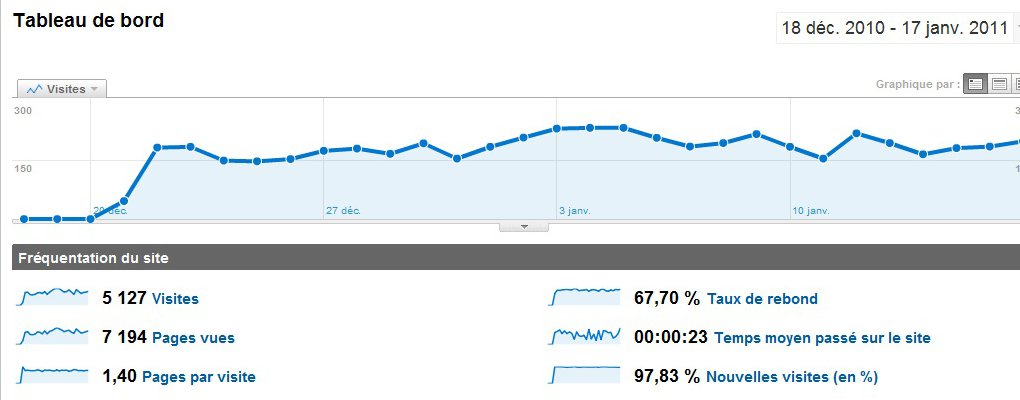

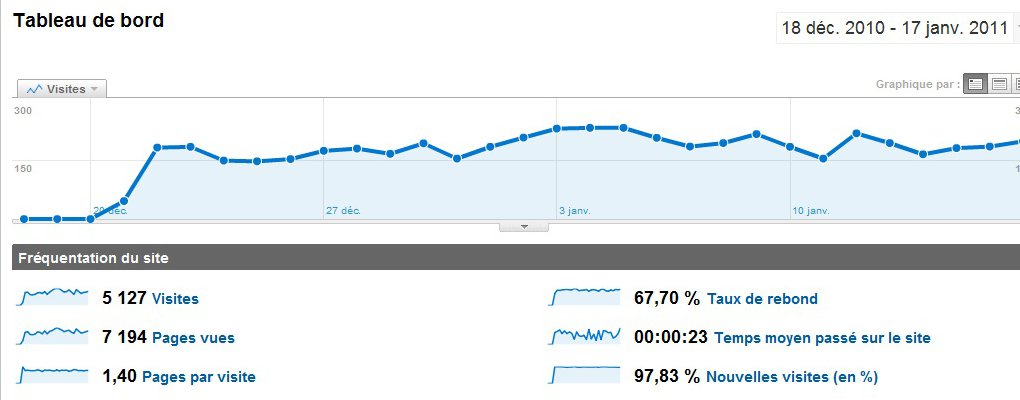

J'ai donc créé un domaine avec une seule page. Sur cette page j'ai inseré plusieurs photos que j'ai récupéré sur Google Image avec les mots les plus recherchés (différents artistes + les mots de base : anniversaire, coeur, etc). J'ai mis sur un de mes sites un lien vers cette page et j'ai attendu. Au bout de 2 semaines, la page est arrivée à environ 200 visites / jour, soit 6000 visites / mois provenant de Google Image et tout ca en travaillant 5mn. Un point important est le taux de nouvelles visites de 98% ce qui montre que l'on touche tous les jours de nouvelles cibles.

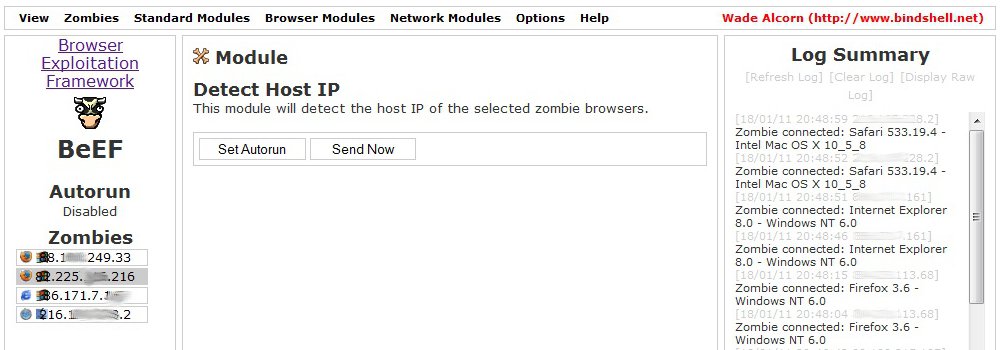

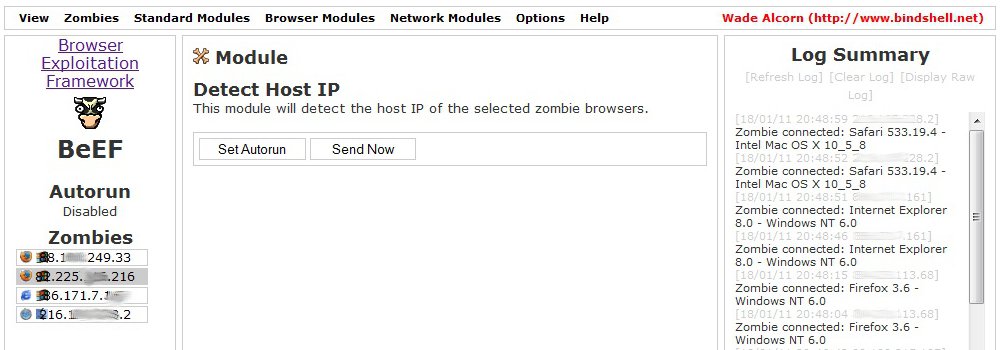

Maintenant que ma page est correctement visualisée, il n'y a plus qu'à attendre un 0day navigateur ou applicatif (Java ...) ou meme de récupérer des vieux exploits, de les ajouter dans ma page et d'attendre. L'utilisation en parallèle d'un framework telle que BeEF permet d'automatiser la contamination et meme d'exécuter de le lier à metasploit pour contaminer un client.

Il est donc envisageable que des pirates possèdent plusieurs pages actuellement légitimes, ne contenant que des photos et dont le contenu ne sera modifié qu'à la sortie d'un 0day. Tous les clients Google Image visitant la page seront alors contaminés.

Il est donc important de faire très attention à tous les sites visités et meme pour les personnes les plus avisées. Qui de nos jours se méfie de Google Image ? Pas grand monde je pense... Il est donc très important de désactiver toute exécution de langage de script sur son navigateur, d'utiliser un plugin de blocage de script tel NoScript et d'avoir un antivirus à jour.

Have fun.

UPDATE : comme me l'a fait remarquer Maxime, NoScript possède par défaut dans sa liste blanche le domaine google.com. Il ne protège donc pas des tentatives de contamination via Google Image.

Tout d'abord réfléchissons à comment toucher beaucoup de monde.

Parmi les sites les plus fréquentés, je me suis penché sur Facebook et Twitter. Depuis ces sites il n'est pas possible d'insérer du code ou une page directement. Par ailleurs ils sont moyennement intéressants car les gens vont souvent voir les meme pages ou profils. Du coup la propagation serait faible.

Un autre site très fréquenté est tout simplement Google. Etre bien référencé sur le site est assez long et compliqué. Une partie du site est cependant plus simple d'accès : Google Image.

Ce qui est très intéressant avec Google Image, c'est que lorsque l'on clique sur une image, la page d'origine est insérée dans une Frame et tout code présent sur cette page non maitrisée par Google est exécuté (js, vbs, java).

J'ai donc créé un domaine avec une seule page. Sur cette page j'ai inseré plusieurs photos que j'ai récupéré sur Google Image avec les mots les plus recherchés (différents artistes + les mots de base : anniversaire, coeur, etc). J'ai mis sur un de mes sites un lien vers cette page et j'ai attendu. Au bout de 2 semaines, la page est arrivée à environ 200 visites / jour, soit 6000 visites / mois provenant de Google Image et tout ca en travaillant 5mn. Un point important est le taux de nouvelles visites de 98% ce qui montre que l'on touche tous les jours de nouvelles cibles.

Maintenant que ma page est correctement visualisée, il n'y a plus qu'à attendre un 0day navigateur ou applicatif (Java ...) ou meme de récupérer des vieux exploits, de les ajouter dans ma page et d'attendre. L'utilisation en parallèle d'un framework telle que BeEF permet d'automatiser la contamination et meme d'exécuter de le lier à metasploit pour contaminer un client.

Il est donc envisageable que des pirates possèdent plusieurs pages actuellement légitimes, ne contenant que des photos et dont le contenu ne sera modifié qu'à la sortie d'un 0day. Tous les clients Google Image visitant la page seront alors contaminés.

Il est donc important de faire très attention à tous les sites visités et meme pour les personnes les plus avisées. Qui de nos jours se méfie de Google Image ? Pas grand monde je pense... Il est donc très important de désactiver toute exécution de langage de script sur son navigateur, d'utiliser un plugin de blocage de script tel NoScript et d'avoir un antivirus à jour.

Have fun.

UPDATE : comme me l'a fait remarquer Maxime, NoScript possède par défaut dans sa liste blanche le domaine google.com. Il ne protège donc pas des tentatives de contamination via Google Image.